Шифрование. DNSCrypt — шифрование DNS трафика для параноиков Шифрование трафика от провайдера

В версии протокола Server Message Block (SMB) 3.0 , представленном в Windows Server 2012 / Windows 8, появилась возможность шифровать данные, передаваемые по сети между файловым сервером SMB и клиентом. Шифрование SMB трафика позволяет защитить от перехвата и модификации данные, передаваемые по недоверенной или открытой сети. Шифрование данных выполняется прозрачно с точки зрения клиента и не требует существенных организационных и ресурсных затрат, как при внедрении VPN, IPSec и PKI инфраструктуры. В последней версии протокола SMB 3.1.1 (представлен в Windows 10 и Windows Server 2016) используется тип шифрования AES 128 GCM, а производительность алгоритма шифрования существенно увеличена. Кроме того осуществляется автоматическое подписывание и проверка целостности данных.

Разберемся в особенностях внедрения шифрования SMB в Windows Server 2012. В первую очередь нужно понять, что в том случае, если клиент и сервер поддерживают разные версии протокола SMB, то при установлении подключения между сервером и клиентом, для взаимодействия выбирается самая высокая версия SMB, поддерживаемая одновременно клиентом и сервером. Это означает, что все клиенты с ОС ниже Windows 8 / Server 2012, не смогут взаимодействовать с сетевым каталогом, для которого включено шифрование SMB.

На файловом сервере можно получить версию протокола SMB используемого тем или иным клиентом (версия используемого протокола выбранного в рамках соединения указаны в столбце Dialect):

По-умолчанию, на файловом сервера Windows Server 2012 шифрование для передачи SMB трафика отключено. Включить шифрование можно как индивидуально для каждой SMB шары, так и для всего сервера целиком.

Если нужно включить шифрование на конкретного каталога, на сервере откройте консоль Server Manager и перейдите в раздел File and Storage Services –> Shares . Выберите нужную общую папку и откройте ее свойства. Затем перейдите на вкладку Settings , где включите опцию Encrypt Data Access . Сохраните изменения.

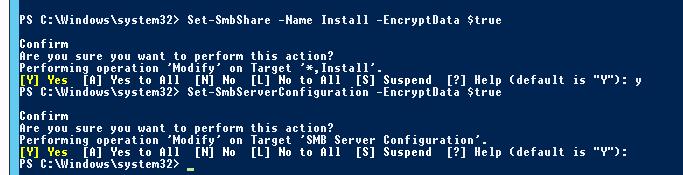

Кроме того, включить SMB шифрование можно из консоли PowerShell. Включаем шифрование для одной папки:

Set-SmbShare –Name Install -EncryptData $true

Либо для всех SMB подключений к серверу (будь то общие папки или административные ресурсы):

Set-SmbServerConfiguration –EncryptData $true

После включения SMB шифрования для общей сетевой папки, все устаревшие клиенты (до Windows 8), не смогут подключаться к данному каталогу, т.к. не поддерживают версию протокола SMB 3.0. Чтобы разрешить доступ таким Windows клиентам (как правило, такой доступ организуется временно, иначе теряется смысл от включения шифрования), можно разрешить подключаться к серверу без шифрования:

Set-SmbServerConfiguration –RejectUnencryptedAccess $false

Совет

. После включения данного режима, подключающийся клиент в процессе согласования поддерживаемой версии протокола сможет переключится на совсем устаревшую версию SMB 1.0, что не безопасно (в Windows Server 2012 R2 ). В этом случае, чтобы хотя бы частично обезопасить сервер, желательно отключить поддержку SMB 1.0:

Set-SmbServerConfiguration –EnableSMB1Protocol $false

Национальный антитеррористический комитет собирается контролировать зашифрованный трафик в Сети. Представители отрасли опасаются, что это может привести к утечке персональных данных и войти в противоречие с Конституцией.

Руководитель Роскомнадзора Александр Жаров рассказал о том, что в рамках Национального антитеррористического комитета России (НАК) была создана специальная рабочая группа. Её цель - «внесение ясности в происходящее внутри шифрованного трафика» и создание мер по его регулированию.

В группу вошли представители всех силовых ведомств, Минэкономразвития, Минкомсвязи и отраслевые эксперты из Российской ассоциации электронных коммуникаций (РАЭК). Глава Роскомнадзора отметил, что немецкая корпорация (название её не разглашается в связи с коммерческой тайной) разработала метод сегментации шифрованного трафика и предоставила его на рассмотрение рабочей группе.

Группа была создана по поручению Совета безопасности России. По словам Вадима Ампелонского, представителя Роскомнадзора, она должна предоставить Совбезу отчёт о проделанной работе не позднее 1 июля 2016 года. Специальная группа при НАКе ведёт работу по регулированию сервисов, использующих для передачи данных беспроводные сети, а также тех, которые способны работать без подключения к Интернету (мессенджер FireChat, прославившийся после использования демонстрантами в Гонконге в 2014 году). Глава Роскомнадзора обеспокоен использованием подобных сервисов:

«Злоумышленники могут воспользоваться тем, что вне сети можно обмениваться информацией, и применить это для распространения наркотиков, детской порнографии и т.д.».

В феврале 2015 года Жаров говорил, что доля шифрованного трафика в России составила 15%, а в мае 2016 года она может превысить 20%. Согласно отчету компании Cisco по информационной безопасности за 2015 год, объём шифрованного трафика Рунета составляет до 50%. Карен Казарян, главный аналитик РАЭК, говорит, что большая его часть приходится на протокол HTTPS. По словам экспертов, в мире доля шифрованного трафика в сервисах корпораций превышает 75%, и 81% приходится на территорию России.

Андрей Поляков из «Ростелекома» говорит, что их сети принадлежит около 50% шифрованного трафика (представители «Ростелекома» являются участниками рабочей группе при НАКе).

По словам руководителя Роскомнадзора, речь идет о шифрованном трафике, как легальном (в браузерах и других программах), так и нелегальном (способы обхода блокировок: прокси-серверы, анонимайзеры и т.д). По его словам, обсуждается «введение единой системы шифрования, чтобы понимать, что происходит внутри шифрованного трафика». Участники группы решают вопросы, связанные с применением различных средств шифрования: их сертификацией, лицензированием, ограничением количества схем шифрования.

Мессенджер Павла Дурова Telegram уже несколько лет осуществляет шифрование данных по модели end to end (E2E - система, в рамках которой, зашифрованная информация передается от устройства к устройству напрямую, без посредников. Правила закрытого ключа не позволяют расшифровать информацию никому, кроме её получателя. Таким образом, зашифровка и расшифровка сообщений происходят без участия сервера-посредника).

В начале апреля 2016 года мессенджер WhatsApp (принадлежащий Facebook) ввел полное шифрование всех своих сервисов для всех пользователей (мессенджер шифрует сообщения, телефонные звонки, фото и видео. Теперь даже сотрудники WhatsApp не смогут расшифровать данные, передаваемые пользователями).

19 апреля мессенджер Viber усилил систему безопасности данных с помощью введения end to end шифрования для всех устройств, включая компьютеры PC и Mac, а также смартфоны и планшеты на платформах Android и iOS.

Жаров считает, что данную модель (Е2Е) можно «частично заменить» технологией, аналогичной Deep Packet Inspection (DPI — технология "глубокого анализа" трафика через накопление статистических данных, проверку и фильтрацию сетевых пакетов по их содержимому).

Чиновник упомянул, что сегментация трафика нужна и операторам связи. Так он советует отдать приоритет голосовому трафику: для извлечения денежной прибыли за платные услуги, которые он предоставляет, за счёт других видов трафика.

«Или трафик торрентов, который находится в условно легитимном поле», - говорит он.

Представитель одного из операторов связи прокомментировал это так:

«Шифрование может проводиться программными средствами, свободно распространяемыми в Интернете. Проконтролировать этот процесс представляется возможным, только если поставить на каждое конечное устройство по жучку и дистанционно постоянно мониторить работу».

Он выразил мнение о том, что само рассмотрение вопроса о контроле шифрования в сетях связи относится к области нарушения конституционных прав граждан.

Станислав Шалунов, сооснователь Open Garden (компания-разработчик FireChat) считает, что российские власти не понимают природу вещей, которую собираются контролировать. Он говорит, что смысл шифрования заключается в том, что трафик способны прочесть только отправитель и получатель. Шалунов отметил, что регулировать подобный трафик не предоставляется возможным с технической точки зрения и сравнил это с невозможностью распространения звука в космосе.

«И сей факт не сможет изменить создание рабочей группы по вакуумной акустике», - добавил он.

«Трафик приложений типа FireChat не только зашифрован - он не всегда идёт через традиционных провайдеров, поэтому пытаться его каким-то образом контролировать является абсурдом в квадрате», - заключил сооснователь Open Garden. По его мнению, контроль шифрованного трафика Интернета приведёт лишь к утечке информации и распространению махинаций, связанных с этим.

Казарян также считает, что «регулирование шифрования не требуется, более того, с большой вероятностью оно приведет к увеличению киберугроз и утечкам персональных данных граждан».

Жаров понимает, что запретить шифрованный трафик полностью невозможно, так как он абсолютно необходим, например, для хранения банковской тайны и другой личной информации. Поэтому рабочая группа не ставит перед собой цель ужесточить контроль над интернетом, а «лишь найти пути для решения проблем, связанных с его бесконтрольностью».

По его прогнозам, конкретные технологические и законодательные подходы для регулирования шифрованного трафика появятся приблизительно через два года.

Жаров приводит в пример США и страны Европы, в которых разрабатываются аналогичные подходы к регулированию шифрованного трафика. «Там происходит адаптация массового продукта под запросы конкретного потребителя путем его частичного изменения (доукомплектования товара дополнительными элементами); активно обсуждается вопрос сертификации конечного оборудования», - говорит он.

Для государства контроль шифрованного трафика является одним из способов борьбы с терроризмом, экстремизмом и киберпреступностью.

О конфиденциальности информации говорят все и временами даже требуют ее обеспечения. Но мало кто задумывается о том, куда такие требования нас заводят? С одной стороны - да, приватность, тайна личной жизни, тайна переписки... Все это нам даровано Конституцией и вроде как является правом неотчуждаемым. Отсюда и рост объема зашифрованного трафика в Интернете согласно последним исследованиям Cisco.

Положительным образом на увеличение этого показателя влияет внедрение шифрования в различные стандарты (например, PCI DSS) и лучшие практики, которым начинают следовать многие организации и поставщики услуг. Например:

- поставщики мобильного контента и сервисов, внедривших шифрование у себя по умолчанию,

- видео-хостинги и настройки браузеров, включающих шифрование по умолчанию,

- сервисы хранения и резервного копирования данных в режиме онлайн.

Доходит до того, что компании начинают применять шифрование даже в контролируемых зонах, в которых ранее это шифрование не требовалось, так как было сопряжено с необходимостью обновить инфраструктуру на более производительную, а также с различными законодательными препонами со стороны ФСБ. Но сегодня ситуация меняется - и оборудование становится более мощным и содержащим встроенные функции шифрования, и регулятора уже меньше заботит, что делают компании для защиты информации для собственных нужд. Ниже пример одного исследования компании Lancope, изучившей некоторое количество компаний и обратившей внимание на рост энтропии во внутренних сетях предприятий.

Но у шифрования есть и другая сторона. Во-первых, оно создает иллюзию защищенности, когда все внимание уделяется шифрованию в канале передачи данных, но совершенно забывается про шифрование данных в местах их хранения (тех же центрах обработки данных). Во многих последних случаях утечки информации злоумышленники крали ценные данные именно в процессе их хранения, а не передачи. Но это не единственная проблема шифрования.

Им стали активно пользоваться и злоумышленники, скрывая свою деятельность от мониторинга или просто используя шифрование в недобрых целях (те же шифровальщики TeslaCrypt или CryptoWall). Контролировать такие потоки информации становится очень сложно, но и от шифрования отказа не произойдет ни с точки зрения ИБ, ни с точки зрения злоумышленников. Поэтому так важно использовать дополнительные механизмы анализа сетевого трафика, который позволяет мониторить сопутствующие параметры, не погружаясь в содержимое самих коммуникаций - Netflow, домены и IP-адреса и даты их появления на свет, репутацию взаимодействующих узлов и другие метаданные. Также важно не забывать про интегрированную безопасность, которая должна стоять не "в разрыв", как это часто бывает, а быть встроенной в сетевое оборудование, операционные системы, базы данных, сервера, рабочие станции и т.п. В этом случае работа с зашифрованным трафиком будет более эффективной, чем попытка перенаправить его куда-то для расшифрования.

Есть и третья сторона у применения шифрования. Откуда ни возьмись у нас возникает государство с его требованиями по обеспечению национальной безопасности, защиты от террористов и экстремистов, и т.п. безусловно важными вопросами. Возьмем, к примеру, последнюю инициативу наших властей, о которой я на днях писал . Спецслужбы и иные заинтересованные лица по сути признаются в неспособности повсеместно установленных элементов СОРМ решать стоящие перед ними задачи. СОРМ, традиционно ориентированный на обычную голосовую связь, неплохо справлялся с этой задачей, так как шифрование в обычной телефонной сети не применялось никогда, а в мобильной - спокойно обходится на уровне оператора мобильной связи (голос шифруется только от телефонного аппарата до базовой станции).

С контролем данных и Интернет ситуация гораздо сложнее - там шифрование можно легко сделать сквозным и никакой СОРМ тут не сильно поможет. А тут еще и переломный момент в использовании шифрования - свыше 50% трафика в Интернет стало неприступным для анализа спецслужбами. Поэтому остается только одна - либо запрещать шифрование вообще (что маловероятно), либо заставлять всех депонировать ключи шифрования и делиться сертификатами открытых ключей для "законного" вклинивания в поток данных, как пытались сделать в середине 90-х годов в США в рамках проекта Clipper , либо развивать негласную СОРМ.

Что характерно, "разоблачения" Сноудена, как раз являются демонстрацией третьего пути борьбы с шифрованием, по которому пошли спецслужбы США. Запрещать что-то в самое демократической стране никому и в голову бы не пришло. Требовать от Facebook, Twitter, Microsoft публичного отказа от конфиденциальности депонирования ключей бессмысленно (опять же демократия мешает). Остается только одно - развивать технологии негласного съема информации, а также принуждать Интернет-компании делиться информацией по секретным решениям секретного суда.

Россия сейчас тоже вплотную подошла к этой дилемме, с которой США столкнулись 20 лет назад, начиная проект Clipper, Capstone и Skipjack. Мы пока выбрали второй путь, так как первый является ну очень уж одиозным (а главное, что террористы и экстремисты все равно плевать будут на этот запрет), а третий плохо работающим и не масштабируемым (достаточно вспомнить, как Twitter, Google и Facebook "посылали" Роскомнадзор с его запросами относительно блокировок аккаунтов, публикующих нелицеприятные для российских властей сведений).

Вот такая история у нас получается с шифрованием. И какой будет ее финал пока непонятно...

В наше время предприятия малого бизнеса зачастую пренебрегают защитой информации. Крупные корпорации, как правило, имеют свои собственные IT подразделения, мощную техническую поддержку и передовые аппаратные средства.

Небольшие компании обычно полагаются на потребительское ПО, которое может иметь существенные недостатки в обеспечении безопасности данных. Тем не менее, информация в маленьких организациях также очень важна и нуждается в полноценной защите.

Шифрование данных – отличное средство для сохранения безопасности ценной информации при передаче данных через интернет, резервном копировании на облачных серверах или при хранении информации на ноутбуке, которому предстоит проверка в аэропорту.

Шифрование данных предотвращает просмотр конфиденциальной информации для всех посторонних лиц, кроме вас и вашего законного представителя. Большинство программ, используемых в офисах и на домашних компьютерах имеют встроенные средства для шифрования данных. В данной статье рассмотрим, где их найти и как ими воспользоваться.

Немного о паролях

Любое обсуждение методов шифрования должно начинаться с совсем другой темы – сложность пароля. Большинство способов шифрования данных требуют ввода пароля для последующего шифрования и дешифрования при повторном просмотре. При использовании слабого пароля, злоумышленник сможет подобрать его и дешифровать файл, а это сведет на нет весь смысл шифрования.Сложный пароль должен состоять как минимум из 10 символов, 12 символов гораздо лучше. Он должен включать случайную последовательность заглавных букв, строчных букв, цифр и символов. Если для Вас гораздо удобнее запоминать буквы, используйте пароль из 20 символов или более, и он будет безопасным в этом случае.

Если Вы не уверены в безопасности своего пароля, используйте для проверки онлайн-утилиту Secure Password Check от Kaspersky.

Полное шифрование логических дисков

Большинство пользователей Windows защищают свою учетную запись паролем. Данное действие не защитит Ваши данные при краже компьютера или жесткого диска. Злоумышленник сможет напрямую обратиться к данным на жестком диске посредством другой ОС. Если Вы храните большой объем важных конфиденциальных данных разумней всего воспользоваться шифрованием всего диска, чтобы защититься при краже устройств.Инструментарий от корпорации Microsoft под названием BitLocker позволяет очень просто производить шифрование всего жесткого диска при выполнении двух условий:

1. Вы – обладатель лицензии Ultimate или Enterprise систем Windows 7 или Vista или лицензии Pro или Enterprise в случае с Windows 8

2. Ваш компьютер оснащен чипом TRM (Trusted Platform Module) – специальным криптопроцессором, содержащим криптографические ключи для защиты

Чтобы проверить наличие TRM, запустите BitLocker. Windows автоматически проинформирует вас в случае отсутствия данного модуля при попытке включения шифрования. Чтобы активировать BitLocker проследуйте Панель управления -> Система и безопасность -> Шифрование диска BitLocker или выполните поиск с запросом «Bitlocker» на Windows 8.

В главном меню Bitlocker выберите опцию «Включить BitLocker» рядом с требуемым для шифрования диском. Если Ваш ПК не отвечает требованиям BitLocker Вы по-прежнему можете воспользоваться программами или DiskCryptor для шифрования целых разделов (подробнее о способах шифрования с помощью TrueCrypt можно ознакомиться во второй части статьи).

Шифрование внешних жестких дисков и USB-накопителей

Для полного шифрования флешек и переносных винчестеров Вы можете использовать инструмент Bitlocker To Go, который специально разработан для переносных устройств. Для работы Вам также необходимы Pro и Enterprise лицензии операционной системы, однако модуль TRM уже не требуется.Для успешного выполнения шифрования просто вставьте устройство, проследуйте в меню BitLocker и внизу окна выберите опцию «Включить BitLocker» рядом с иконкой желаемого носителя данных.

Шифрование интернет-трафика

Иногда требуется зашифровать входящий и исходящий интернет-трафик. Если вы работаете с использованием небезопасного беспроводного соединения Wi-Fi (например в аэропорту), злоумышленник может перехватить конфиденциальные данные с вашего ноутбука. Чтобы предотвратить эту возможность, Вы можете воспользоваться шифрованием с помощью технологии VPN.Виртуальная частная сеть создает безопасный «туннель» между вашим компьютером и защищенным сторонним сервер. Данные, проходя через этот «туннель» (как исходящая, так и входящая информация) подвергаются шифрованию, что позволит обезопасить их даже в случае перехвата.

Сейчас доступно большое количество сетей VPN с небольшой месячной платой за использование (например, Comodo TrustConnect или CyberGhost VPN). Вы также можете настроить свою собственную частную сеть для личных или бизнес нужд. Процесс выбора и настройки VPN довольно длительный, подробней на нем останавливаться не будем.

Шифрование данных на облачных серверах, например, Dropbox

Если Вы используете Dropbox или SugarSync, cпешим вас обрадовать – данные сервисы имеют встроенные средства для автоматического шифрования данных для защиты их во время перемещения или хранения на серверах. К сожалению, эти сервисы также содержат ключи для дешифрования данных, эта необходимость продиктована законодательно.Если вы храните конфиденциальную информацию в онлайн сервисах, используйте дополнительный уровень шифрования для защиты данных от посторонних глаз. Наиболее эффективным методом является использованиe TrueCrypt для создания зашифрованного тома непосредственно внутри Dropbox аккаунта.

Если Вы хотите иметь доступ к данных с других компьютеров, просто загрузите переносную версию TrueCrypt в ваше хранилище Dropbox. Для этих целей при установке в меню программы TrueCrypt выберите опцию «Extract» и укажите место в вашем онлайн хранилище.

Как зашифровать любые данные. Часть 2...

Нашли опечатку? Выделите и нажмите Ctrl + Enter

Широко известному в узких кругах Денису Карагодину попытались« улучшить» домашние интернет-устройства. Как написал сам Карагодин, ему позвонил томский провайдер и заявил, что из квартиры идёт« негативный трафик», после чего попросил принять дома специалиста. После беседы с этим гостем выяснилось, что провайдер хотел бы получить доступ к компьютеру Карагодина и войти в его домашнюю локальную сеть. Ещё до визита Карагодин обратил внимание, что: «несколько недель назад начались проблемы с обычным интернетом. Браузер жаловался на сертификаты, сайты не отображались корректно или не открывались вообще. Но если включаешь VPN, то становилось всё нормально».

Складывалось такое впечатление, что кто-то снифит трафик(причем еще и фильтруя его)(как будто стоит какой-то или буфер, или трестируется некая новая СОРМ-система).

Гость пытался воспользоваться компьютером Карагодина или войти в Wi-Fi, чего хозяин не разрешил, и не захотел подключить провайдерский кабель к собственному оборудованию, чтобы проверить« как идут пинги». В итоге Карагодин порекомендовал специалисту обращаться в управление« К» МВД России или ФСБ, где профессионально расследуют интернет-правонарушения. И объяснил, что с шифрованными пакетами провайдеру придётся смириться. Работать через VPN Карагодину удобнее.

сайт: 21 июля Госдума в третьем чтении закон о запрете обхода блокировок через VPN и анонимайзеры, но готовящийся к введению документ не касается абонентов. По закону анонимайзеры и VPN-сервисы должны так же как операторы связи ограничивать доступ к запрещенным в России сайтам — в этом случае никаких претензий власти к ним не возникнет. Если же сервисы не сотрудничают с РФ — доступ к ним блокируется провайдерами Рунета, а ссылки на соответствующие сайты должны быть удалены из выдачи на поисковиках.

Рассказ Дениса Карагодина полностью:

Новости такие. Позвонил интернет-провайдер. Говорит, что какой-то у вас« негативный трафик» идет. Нужно проверить. А «негативный трафик» — это мой шифрованный канал VPN. В ходе беседы выясняется, что они хотят получить доступ к моему макбуку… Ну, что ж… Посмотрим. Приезжайте говорю в назначенное время, обсудим суть вопроса. Через пару часов приедут.

Итак. Расклад такой. Утром звонок от провайдера. Якобы от вас(из одного из устройств, подключенного к интернету) идет« негативный трафик». Уточняю какое именно устройство. Выясняется, что мой макбук(хотя устройств несколько). Дальше идет попытка убедить меня, что мой компьютер взломан и с него осуществляется атака на оборудование провайдера. Рекомендуют принять сотрудника и он порекомендует какую именно следует поставить антивирусную программу. Я спрашиваю, что т.е. получается вы хотите получить доступ к моему компьютеру? Ответ — нет(откровенно смутившись), просто мы хотим, чтобы ушел негативный трафик и на нас(на наше оборудование) не было атаки. Поступает предложение продиагностировать всё удаленно. Я соглашаюсь. Через секунды 4 звонящий говорит, ой, у вас же макбук, так не получится… Давайте сотрудник приедет. Я соглашаюсь — делаю лаг времени, чтобы собрать немного данных о собственном трафике(он в полной норме, никаких ддосов и пр.). В итоге приезжает сотрудник от провайдера, говорит, что по моей заявке(но я как вы понимаете никакую заявку не оставлял). Начинает с порога просить дать доступ ко всем устройствам и сети домашней. Я переспрашиваю, а в чем собственно дело? Т.е. вы говорю хотите получить доступ ко всем устройствам моего дома, подключенных к интернету? Он говорит — да, так он сможет посмотреть все ли в порядке. Я ему говорю, что у меня всё в полном порядке и я не понимаю в чем проблема. Тут он говорит, что ему сказали, что есть некий ноутбук, и у него много пакетов и что они странные. Я ему отвечаю, что да есть в том числе и мой макбук и там много пакетов, т.к. я много им пользуюсь. И если например вы видите какие-то шифрованные пакеты, то это просто VPN. Он делает попытки получить к нему доступ, а также доступ просто в Wi-Fi сеть… Я всё на корню пресекаю. Говорю ему: если вам нужно проверить интернет(а он хотел проверить« как пинги идут»), то я сейчас просто дам вам кабель ваш который у меня в роутер идет и вы его себе воткнете и посмотрите пинги… Он начинает неврничать. Я ему говорю — вы наверное ifconfig хотите посмотреть? Он краснеет и говорит, что ну он же мой(т.е. его) покажет… В итоге я ему РАЗЪЯСНЯЮ, что если он(провайдер) считает, что с одного из устройств(в частности моего макбука) идет атака на их оборудование(хотя ее нет), то им следует подать официальное заявление в Управление« К» МВД России или ФСБ России и там разберутся(была ли атака и есть ли она). А если вы видите на своей стороне, что идут шифрованные пакеты, так это от того, что у меня стоит VPN и мне крайне это удобно. Далее идет еще минут 5 перепалка(с попыткой давления на меня). В итоге, он разворачивается и уходит. Я был вежлив и неуклонен. Если есть подозрение, что я осуществляю кибер-атаку на оборудование провайдера — пишите заявление в Управления« К» МВД или ФСБ России, а если нет, то мои устройства(компьютеры, мобильные телефоны и чайник с Wi-Fi — это моя личная собственность; включая и развернутую домашнюю сеть) и никого кому я не хочу давать к ним доступ, я его давать не намерен. Это говорю все равно, что сейчас придет человек из водоканала и попросит меня дать ему покупаться в моей ванной, т.к. ему кажется, что вода по трубе как-то не правильно идет. Человек явно не ожидал, что его в управление« К» отправят. Спросил подтвержу ли я все сказанное по телефону, если мне позвонит его начальство, я сказал что конечно и что он сам может в подробностях передать наш разговор.

В общем, держу цифровую оборону! ¡No pasarán!

Термин« негативный трафик» — терминология интернет-провайдера(озвучено при разговоре со мной); звучит красиво, до этого я никогда и нигде его не встречал и о нем не слышал(с учетом того, что в Сети я с 1993 года) {о реферальном спаме конечно же знаю, но это« оказался» не он}; век живи — век учись {ирония}.

Причем, важно отметить, что изначально(теоретически) я допускал возможность наличия некой технической проблемы, т.к. в мою локальную сеть включен и мой внешний веб-сервер [сайты: karagodin.com, stepanivanovichkaragodin.org]. Именно по этой причине я детально и пытался уточнить у провайдера, о каком именно« проблемном» устройстве идет речь? Но, когда выяснилось, что« проблема» именно в моем личном ноутбуке, то тут уже стало всё совсем интересно и интригующе!

Но, у истории есть предистория.

Несколько недель назад я начал отмечать странности с обычным интернетом. Складывалось такое впечатление, что кто-то снифит трафик(причем еще и фильтруя его)(как будто стоит какой-то или буфер, или трестируется некая новая СОРМ-система). Например, некоторые сайты не грузились(причем сегментно, тематически), либо грузились частично(битыми блоками, с потерей части.css-стилей и т. п.), почтовые программы при этом начинали жаловаться на проблемы с подлинностью сертификатов соединения и пр. Но, стоило включить VPN, как все эти непонятные технические сбои мгновенно пропадали. При этом, работа моего веб-сервера(у него свои порты) была всегда в полном порядке. Проблемы были именно на уровне рядового устройства, подключенного к роутеру и пытающегося выйти во внешний интернет.

---

// копия в телегам-канале: t.me/karagodincom/40

// тема ведется в блоге: karagodin.com/?p=4295